No mundo moderno da segurança cibernética, estamos enfrentando uma ampla gama de ameaças, e o Bloodhound é uma das ferramentas mais proeminentes. O Bloodhound foi projetado para descobrir vulnerabilidades do Active Directory , mas os criminosos cibernéticos usam essa ferramenta para mapear redes e planejar ataques eficazes. Este artigo considera os desafios da defesa contra o Bloodhound e propõe estratégias para sua minimização.

O Poder do Bloodhound:

O Bloodhound é uma ferramenta formidável que identifica e explora vulnerabilidades no Active Directory. Usando a teoria dos grafos, o Bloodhound revela relações ocultas, permissões de usuários e caminhos de ataque, permitindo que invasores obtenham privilégios elevados, incluindo a adesão a grupos de administradores de domínio.

Coletando Permissões do Active Directory:

Para utilizar o Bloodhound efetivamente na identificação de vulnerabilidades, é crucial coletar informações sobre as permissões do Active Directory. Ferramentas como SharpHound ou AzureHound são empregadas para essa finalidade, coletando dados que são posteriormente importados para o Bloodhound para análise.

Exemplos de Caminhos de Ataque:

O Bloodhound possibilita aos pentesters mapear caminhos de ataque, identificando cadeias de permissões e vulnerabilidades de segurança. Alguns exemplos incluem:

- Redefinir Senha: A habilidade coletar informações sobre contas que podem redefinir senhas e partir de então realizar ataques com foco nesse atributo como um ZeroLogon.

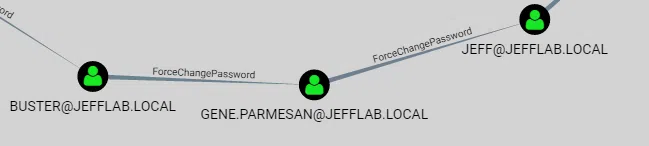

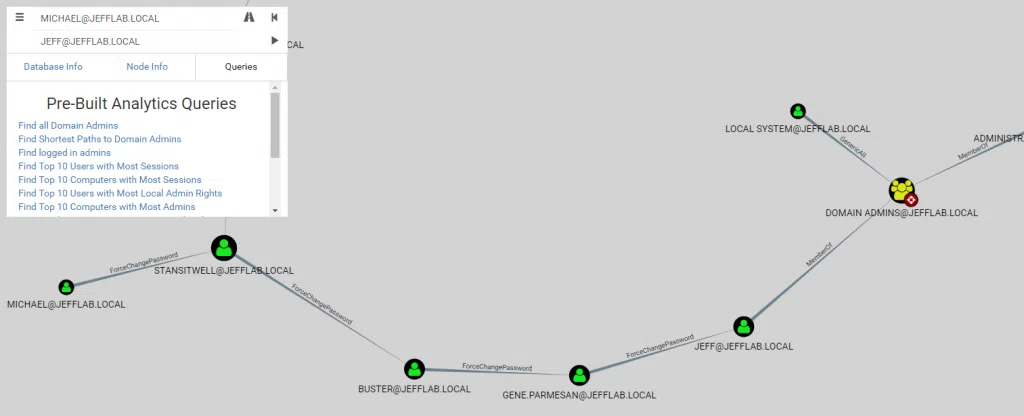

- A habilidade de redefinir uma senha é identificada no Bloodhound como um caminho de ataque rotulado como “ForceChangePassword”:

Ao combinar várias redefinições de senha, pode ser possível ir de uma conta não privilegiada para um administrador de domínio, conforme ilustrado abaixo:

É importante observar que, se um usuário estiver utilizando ativamente sua conta, ele perceberá se sua senha for redefinida. Portanto, um invasor pode verificar o último horário de login da conta para ver se pode redefinir a senha sem ser detectado.

- A habilidade de redefinir uma senha é identificada no Bloodhound como um caminho de ataque rotulado como “ForceChangePassword”:

- Associação a Grupos: Ter acesso a informação de como o ambiente está mapeado e como usuários e grupos se relacionam para uma futura escalação lateral.

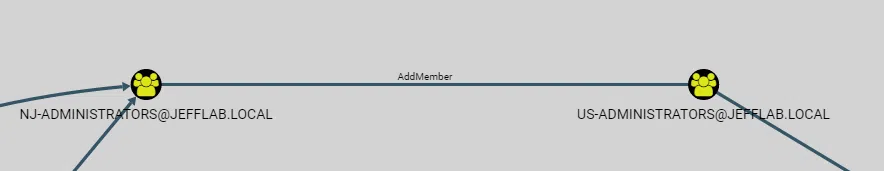

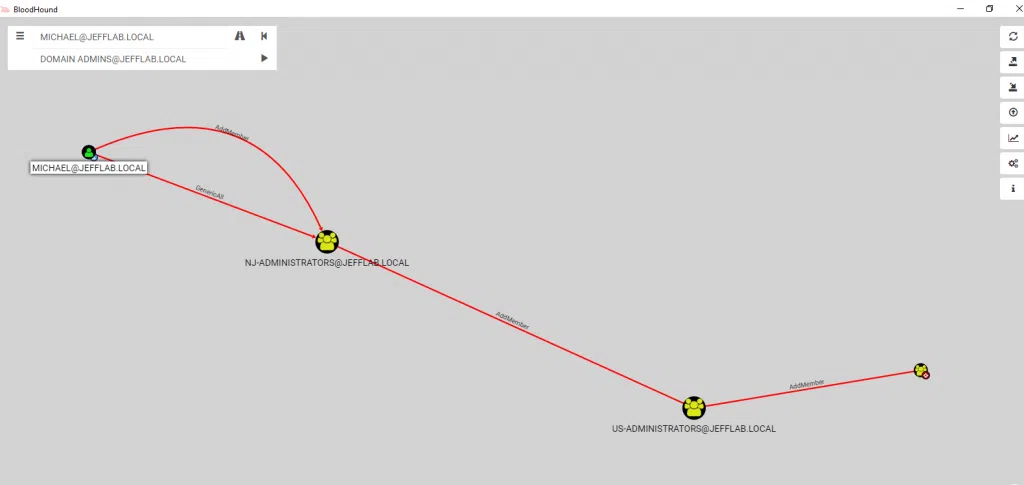

- Outro caminho de ataque abusa da habilidade de adicionar membros a grupos. Ao adicionar usuários a grupos, um invasor pode elevar lentamente seu acesso até que possam se adicionar a um grupo que tenha acesso aos dados sensíveis que estão almejando. Esta abordagem é muito útil para adversários, pois raramente precisam fazer parte de um grupo altamente privilegiado, como Administradores de Domínio, para acessar os dados desejados, e adicionar um usuário a grupos menos privilegiados raramente levanta suspeitas.No BloodHound, a habilidade de alterar um grupo será exibida em um caminho de ataque com o rótulo “AddMember”, conforme mostrado abaixo:

Ao unir várias alterações de associação a grupos, um invasor pode aumentar gradualmente seus direitos até alcançar seu objetivo. O exemplo ilustra como um usuário não privilegiado pode se tornar um Administrador de Domínio por meio de mudanças na associação a grupos:

- Outro caminho de ataque abusa da habilidade de adicionar membros a grupos. Ao adicionar usuários a grupos, um invasor pode elevar lentamente seu acesso até que possam se adicionar a um grupo que tenha acesso aos dados sensíveis que estão almejando. Esta abordagem é muito útil para adversários, pois raramente precisam fazer parte de um grupo altamente privilegiado, como Administradores de Domínio, para acessar os dados desejados, e adicionar um usuário a grupos menos privilegiados raramente levanta suspeitas.No BloodHound, a habilidade de alterar um grupo será exibida em um caminho de ataque com o rótulo “AddMember”, conforme mostrado abaixo:

- Alterar Permissões: Saber quais permissões os usuários possuem e se eles podem ser utilizados para mudar permissões do ambiente ou de usuários.

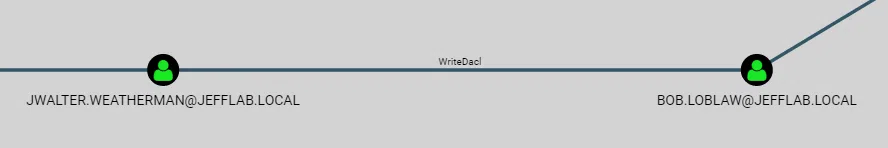

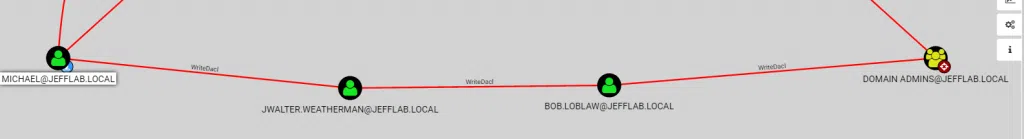

- Alterar permissões de um objeto permite que você faça basicamente qualquer coisa que desejar. Por exemplo, você pode conceder a si mesmo os direitos para alterar a associação a grupos, redefinir uma senha ou extrair informações valiosas de atributos estendidos. Isso é especialmente perigoso ao usar a Solução de Senha do Administrador Local (LAPS).No BloodHound, a habilidade de alterar permissões para um objeto será rotulada como “WriteDacl”:

Ao unir várias mudanças de permissões, um invasor pode se mover lateralmente e obter direitos elevados, como mostrado abaixo:

- Alterar permissões de um objeto permite que você faça basicamente qualquer coisa que desejar. Por exemplo, você pode conceder a si mesmo os direitos para alterar a associação a grupos, redefinir uma senha ou extrair informações valiosas de atributos estendidos. Isso é especialmente perigoso ao usar a Solução de Senha do Administrador Local (LAPS).No BloodHound, a habilidade de alterar permissões para um objeto será rotulada como “WriteDacl”:

Difícil detecção:

O protocolo LDAP é usado frequentemente no Active Directory, por isso é difícil separar consultas maliciosas das legítimas. Além disso, o Active Directory não fornece um mecanismo para registrar as consultas exatas recebidas.

Aumente o seu conhecimento e saiba como detectar e impedir BloodHound:

Para aqueles que desejam aprimorar suas defesas contra o Bloodhound, está disponivel um webinar sob demanda. Durante o evento, demonstramos uma captura de Bloodhound em tempo real, juntamente com soluções da Netwrix. Esta é uma oportunidade única para entender como o Bloodhound opera e como as soluções da Netwrix podem fortalecer sua postura de segurança cibernética.

[imagem e link do lps do webinar]

Enfrentar o Bloodhound requer uma abordagem proativa e multifacetada. Compreender suas funcionalidades, mapear caminhos de ataque e implementar estratégias robustas de defesa são passos essenciais para mitigar seus riscos. Esteja preparado, esteja protegido.

Conheça também: