Nesse artigo, cobriremos o ataque DCShadow e como podemos usar o StealthDEFEND para detectar e responder a esse tipo de ataque. Começaremos com uma revisão do DCShadow e, em seguida, nos concentraremos em como podemos DETECTAR e RESPONDER a este ataque com StealthDEFEND.

Introdução ao DCShadow

O DCShadow é um ataque em cadeia de estágio avançado que permite que o invasor com credenciais privilegiadas registre um controlador de domínio “invasor” para fazer alterações em um domínio por replicação. Esses eventos replicados injetados são registrados, processados e feitos como uma replicação de domínio legítimo. Isso permite que o invasor faça alterações via replicação de uma forma difícil de detectar.

O “DCShadow” em si é um comando com o módulo Mimikatz Isadump que foi lançado no começo de 2018. Esse comando depende da utilização de comandos específicos dentro do protocolo de serviço de replicação remota do Microsoft Directory – MS-DRSR e da criação de registros na partição de configuração para completar os requisitos mínimos para registrar uma máquina como controlador de domínio. Uma vez que a estação é registrada o invasor pode fazer alterações e então tirar o registro do controlador de domínio invasor para cobrir ainda mais os rastros. Ao utilizar esses protocolos e processos, um invasor tira vantagem de uma função válida e necessária da replicação do Active Directory, que não pode ser desabilitada.

Por dentro do ataque

Uma vez que o invasor tenha obtido acesso privilegiado (uma conta com direitos de replicação de domínio), o invasor pode utilizar os protocolos de replicação para imitar um controlador de domínio.

Abaixo um resumo de como o ataque funciona:

- Um invasor obtém direitos de administrador de domínio e quer fazer alterações que não serão detectadas para criar persistência.

- Usando o DCShadow, o invasor irá registrar o computador que ele está utilizando (como uma estação de trabalho) como controlador de domínio no Active Directory realizando alterações no schema de configurações do AD e nos valores de SPN da estação de trabalho. Agora o AD acha que a estação de trabalho é um controlador de domínio e é confiável replicar as alterações.

- As alterações como: (SIDHistory, AdminSDHolder, Senhas, Detalhes da conta, Membros de grupos) são feitas pela invasor e submetidas para replicação.

A replicação é engatilhada pelo DCShadow e a alteração é replicada e então submetida em um controlador de domínio legitimo.

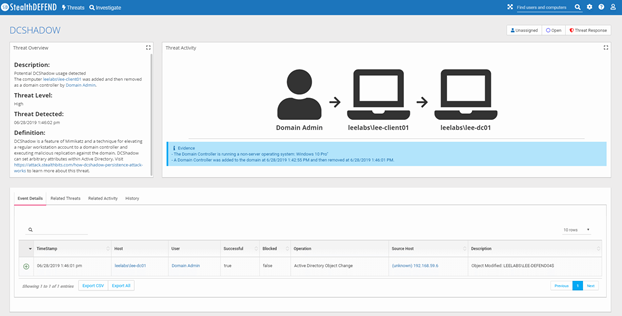

A detecção do DCShadow com o StealthDEFEND: O StealthDEFEND tem uma ameaça DCShadow pronta para usar, que foi criada do zero para detectar um ataque DCShadow. O StealthDEFEND monitora ativamente todas as replicações de domínio e alterações de eventos por sinais de DCShadow. O método primário usado para detectar DCShadow é encontrar padrões de comportamento que batem com o registro e o cancelamento de registro do “controlador de domínio invasor” e ficar ciente da replicação de tráfego enviada por eles.

Neste exemplo, nós identificamos um novo controlador de domínio sendo adicionado e removido do domínio rapidamente de forma suspeita. Nós também identificamos a origem do ataque tendo um sistema operacional (Windows 10) que não suporta a função de controlador de domínio.

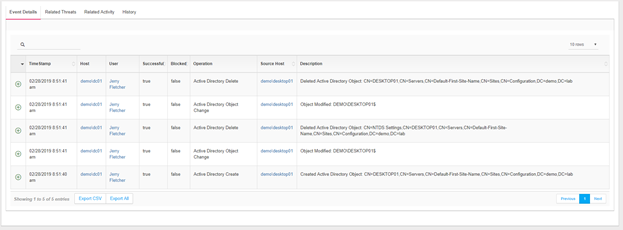

Ao expandir a aba de eventos detalhados, nós também vemos a presença de alterações específicas que foram feitas como parte do ataque DCShadow.

Responda a ameaça DCShadow com o StealthDEFEND

Dado o fato que para executar um ataque DCShadow com sucesso, o invasor precisa de privilégios elevados para fazer as alterações, registrar um controlador de domínio e executar a replicação. Já que o invasor já atingiu esse alto nível de privilégio, uma resposta imediata para conter possíveis danos e a infiltração do invasor é necessária.

A resposta padrão de desabilitar usuários pode não ser o suficiente, já que nessa hora o invasor provavelmente já tem um leque de recursos e opções disponíveis para utilizar.

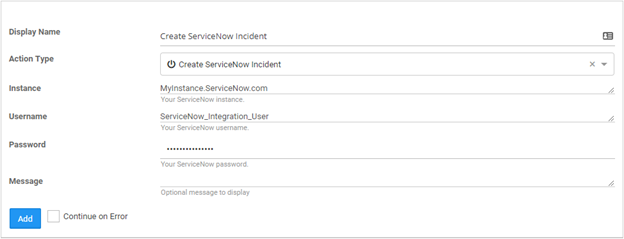

As capacidades de injeção de contexto automatizado do StealthDEFEND oferece a nós a fonte, o invasor, os alvos e outras informações relacionadas ao ataque DCShadow que podem ser utilizados nos passos de resposta. Na eventualidade de um ataque de DCShadow, o melhor primeiro passo é comunicar que o ataque ocorreu e conseguir a informação correta para as pessoas certas na organização. Utilizar a integração com alguns produtos de terceiros como o slack, o Microsoft Teams e o ServiceNow pode facilitar esse passo.

Baixe agora o Datasheet StealthDefend e saiba mais sobre a solução

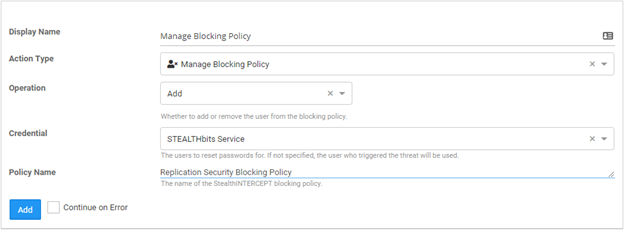

O StealthINTERCEPT bloqueando políticas pode ser usado para prevenir a invasão de conta ou estação de trabalho de executar replicações adicionais, autenticação e outras atividades que podem dar mais tempo de resposta para eliminar as ameaças completamente.

Conteúdo original: StealthBits

StealthDEFEND e StealthINTERCEPT são soluções da StealthBits, uma empresa Netwrix. A AIQON é representante exclusiva Netwrix no Brasil.