Desde o surto do COVID-19, diversos ataques de malware relacionados ao COVID-19 apareceram ao redor do planeta. Os atacantes procuram qualquer brecha para espalhar o malware e a pandemia deu a eles uma oportunidade grande. Mas qual a tendência para os próximos meses de pandemia?

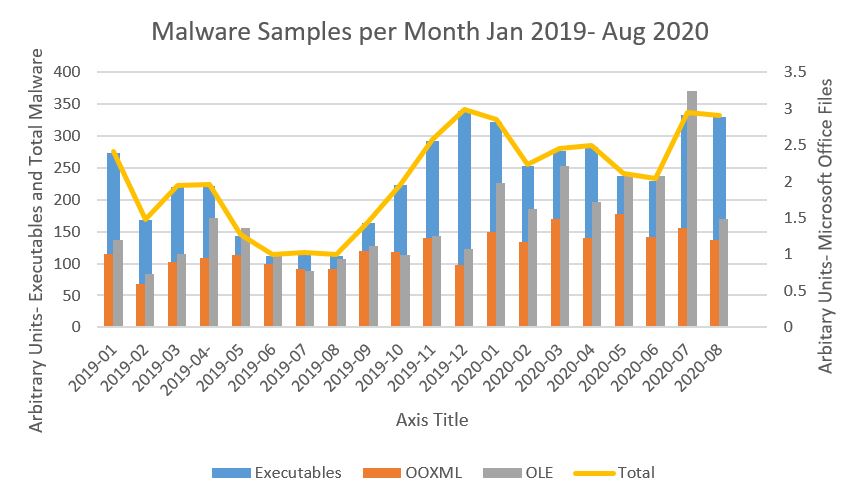

Com base nos dados do D-Cloud, a inteligência de ameaça do Deep Instinct e da telemetria do ambiente de nuvem, o número de ataques no geral aumentou. É possível notar isso no número de executáveis maliciosos e nos documentos do Office, que são geralmente usados para entregar os malwares. Acreditamos que isso está ligado ao aumento nos ataques de malwares e na atividade maliciosa durante a pandemia. Os dados são consistentes com as tendências vistas em outros lugares, que também apontam para um aumento nos ataques desde o começo da pandemia. Por exemplo, a quantidade de documentos do Office maliciosos que foram vistas no primeiro semestre de 2020 é 62% maior do que arquivos do mesmo tipo que foi visto em 2019. O aumento se correlaciona com as ondas de ataques de phishing relacionadas ao COVID, que utilizam esse tipo de arquivo. A comparação dos mesmos períodos em 2019 e 2020 mostra que o número de executáveis maliciosos aumentou em 40%.

O número de amostras novas de malware por mês, desde o começo de 2019. No gráfico, os documentos do Microsoft Office são divididos no antigo formato, OLE e no novo formato, OOXML. Os números são mostrados em unidades arbitrárias, onde o número de arquivos OOXML em janeiro de 2019 é definido como 1.

Quando as primeiras ondas da pandemia chegaram, os atacantes direcionaram seus esforços em campanhas de phishing e ataques de spam de malware, algumas vezes pretendendo se originar de fontes confiáveis, como a Organização mundial da Saúde. Outros escolheram explorar o modelo de Home Office, no qual as redes da corporação que estão seguras, podem ser acessadas de locais inseguros. Além disso, reuniões que eram feitas presencialmente agora são feitas por aplicativos de comunicação virtual.

Mirando na sáude

É de se imaginar que as empresas que estão na linha de frente na luta contra a pandemia seriam deixadas sozinhas, muito importantes para serem alvejadas por malware nestes tempos difíceis. Infelizmente, este não é o caso.

Desde o surto, organizações de saúde e seus funcionários tem sido alvejados mais do que o normal, com um aumento significativo de ataques cibernéticos contra a Organização mundial da Saúde comparado ao último ano. Campanhas de SPAM e Phishing foram lançados, alvejando especificamente oficiais da OMS via e-mail pessoal ou corporativo. Sites falsos de login para funcionários da área da saúde também foram criados, um até imitando o sistema de e-mail da OMS.

Claro, alguns desses autores de ameaças disseram que eles não iriam alvejar organizações de saúde durante a pandemia, mas isso não significa que eles mantiveram suas palavras. Por exemplo, o grupo por trás do infame Maze ransomware disse em Março de 2020 que eles evitariam infectar laboratórios de pesquisa e instalações médicas. Ainda assim, alguns dias depois eles liberaram dados roubados da “Hammersmith Medicine Research”, um laboratório baseado em Londres que desenvolve vacinas. E isso não foi o fim, o Maze infectou diversas instalações de saúde, não apenas interrompendo o trabalho, mas também ameaçando divulgar registros de paciente online se o ransomware não fosse pago. A ameaça levaria a clinicas comprometidas a grandes multas da GDPR.

O trabalho remoto

Quando as organizações não tinham escolha a não ser deixar seus funcionários trabalharem de casa, o trabalho dos hackers se tornou bem mais fácil. Eles não precisam mais trabalhar duro para criar amostras de malware que passará pelas soluções de segurança corporativa, eles apenas precisam fazer com que funcionários desavisados trabalhando remoto durante a pandemia, abram um anexo malicioso de um e-mail ou baixem o malware da internet. Um exemplo de organização que foi afetada de forma severa pela mudança de trabalho de escritório para casa foi a Cognizant, uma companhia da Fortune 500. Enquanto eles se ajustavam para o ambiente de trabalho remoto eles foram atacados por um Maze ramsonware. Os custos de reparação e remediação foram enormes, estimados entre 50 e 70 milhões de dólares.

Além disso, o fato de que muitas pessoas usam o mesmo computador para uso pessoal e trabalho e algumas vezes compartilham o dispositivo com outros membros da família, abre a porta para ainda mais amostras maliciosas.

Os autores de ameaças que decidiram por mais esforços nos ataques começaram a procurar por vulnerabilidades para explorar em aplicativos e serviços que se tornaram comum durante a pandemia para atingir um grande público. Um exemplo disso é o Zoom, que após o crescimento repentino sofreu com problemas de segurança. Um desses vazamentos em abril expos mais de 500.000 credenciais do zoom e uma outra vulnerabilidade permitia a execução de código arbitrário em endpoints valiosos.

Aplicativos falsos de android

Diversas organizações lançaram aplicativos que oferecem aos usuários informações atualizadas sobre a pandemia. Vendo a oportunidade, os criminosos cibernéticos usaram o surgimento dessas aplicações para lançarem suas próprias versões, que ajudam menos e atrapalham mais. Um tipo comum de aplicativo é o “rastreador de COVID-19”, que dá informação as rotas das pessoas infectadas e suas localidades atuais.

Durante a pandemia, o Ginp banking Trojan lançou um aplicativo de android pretendendo ser um rastreador que mostrava aos usuários um número (falso) de pessoas infectadas na sua área. O software dizia que podia dar mais informações das pessoas infectadas por 0,75 euros. Se os usuários escolhessem se inscrever, eles teriam que dar a informação do cartão de crédito, que eles então roubariam sem mesmo cobrarem a tarifa e nem oferecendo a informação requisitada.

Outro malware que explorou o tema de rastreamento é o CryCryptor. No dia 18 de junho de 2020 o governo canadense anunciou que iriam ajudar o desenvolvimento de um aplicativo de rastreamento voluntario que ofereceria detalhes da exposição do Covid-19. Alguns dias depois a CryCryptor lançou um ransomware pretendendo ser o aplicativo. Links para esse aplicativo falso poderiam ser encontrados em 2 sites com tema do Coronavirus, que os atacantes criaram. Quando o software malicioso era instalado, ele pedia acesso para acessar os arquivos no dispositivo infectado, após a concessão, ele usava a permissão para criptografar arquivos como fotos e vídeos e deixava uma conta para resgate de cada pasta afetada.

O futuro

Verdadeiros maquiavélicos, os criminosos cibernéticos focaram no que eles acharam que serviria melhor aos seus propósitos. Por essa razão, nós esperamos que novas campanhas de malware que envolvam a pandemia sejam desenvolvidas. Com os governos ajustando as regulações relacionadas ao COVID-19 para atender o espalhamento do vírus, as pessoas tiveram dificuldade de se manterem atualizados. Os atacantes podem ver essa oportunidade e lançar campanhas de spam de malware disfarçadas relacionadas as regulações do COVID-19, sites maliciosos com “informação atualizada” e talvez aplicativos falsos com “regulações atualizadas”. Outro possível método que os atacantes podem utilizar é tomar vantagem do interesse em uma futura vacina para enviar mensagens de phishing com anexos maliciosos pretendendo conter novas informações sobre uma vacina prometida para resolver a pandemia.

O ano escolar também pode chamar a atenção dos autores de malwares, especialmente aqueles que preferem ransomware como forma de pagamento final. Como muitas organizações, as escolas e instituições acadêmicas tem que se ajustar a situação e mudar a forma que eles operam, com diversas classes se tornando online. Isso significa que se um ransomware encontrar o computador de um estudante e vá até a rede da escola, no pior dos casos pode paralisar a escola. Sem a possibilidade de voltar a caneta e papel, a escola infectada pode facilmente se ver forçada a pagar o ransom.

Uma mudança permanente que podemos ver é a troca do modelo de trabalho no escritório para o modelo de Home Office. Durante a pandemia, as organizações notaram que o trabalho de casa tem algumas vantagens como muitos funcionários reportaram, como melhor foco ou mais tempo logado enquanto as empresas descobriram que podem economizar nas instalações. Se muitas organizações escolherem operar de forma permanente em modelo de Home Office, os hackers podem responder de forma a explorar a situação, aumentando a superfície de ataque do trabalho remoto ou encontrando mais vulnerabilidades em softwares que possibilitam o trabalho remoto.

Naturalmente, uma companhia que trabalha de forma remota precisa levar em consideração os riscos aumentados, além de outros riscos que possam encontrar. Adicionalmente, as companhias precisam equipar os funcionários com as ferramentas certas como soluções de segurança endpoint e treinamentos de segurança.

Não importa como os atacantes escolham operar, os usuários precisam estar mais vigilantes do que nunca, sempre tendo em mente os eventos significativos, seja a pandemia ou as eleições, esses eventos sempre chamam a atenção de hackers e que a próxima infecção de malware pode estar a apenas um clique de distância.