A versão 2.20 do Reblaze acaba de ser lançada. Inclui um novo recurso significativo: Flow Control.

O Flow Control é um novo método de detecção de ameaças no Reblaze: uma camada adicional de segurança adicionada aos seus módulos existentes (WAF, gerenciamento de bot, proteção DDoS, limitação de taxa, prevenção de controle de conta, segurança de API etc.).

Os administradores agora têm uma interface intuitiva para definir os padrões comportamentais de usuários legítimos de seus aplicativos da Web e APIs — as sequências de ações que os usuários legítimos realizarão. Depois que essas sequências forem configuradas no Reblaze, as políticas do Flow Control bloquearão as fontes de tráfego que se desviam delas.

Isso pode detectar hackers que estão tentando parecer benignos e evitar outros métodos de detecção de ameaças. Ele pode até bloquear ataques em seus estágios preliminares, antes mesmo que uma atividade maliciosa seja tentada.

Apresentando o Flow Control

O Flow Control é uma nova abordagem para detecção de ameaças comportamentais. O Reblaze já usa análise comportamental para criar automaticamente perfis de atividades legítimas de usuários, para que possa reconhecer quando as fontes de tráfego estão variando desses padrões esperados. O Flow Control também permite que os administradores construam e apliquem seus próprios perfis personalizados, definindo sequências de eventos esperados para caminhos e processos específicos.

Isso capitaliza uma grande fraqueza dos agentes de ameaças – que eles geralmente se comportam de maneira bem diferente dos usuários legítimos. Os hackers são incentivados a realizar o maior número possível de ataques, no menor tempo possível. Portanto, os agentes de ameaças geralmente ignoram ações que não contribuem diretamente para seus ataques.

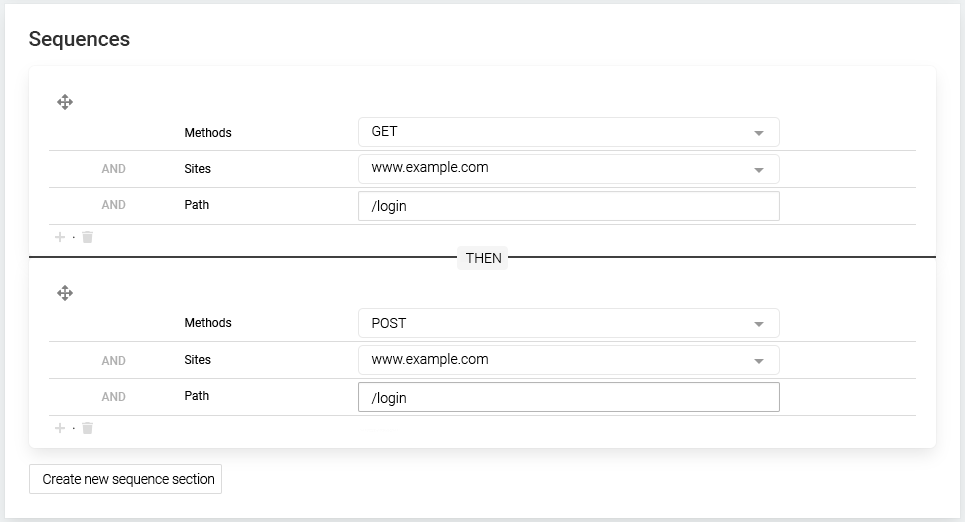

Por exemplo, quando um usuário legítimo tenta fazer login em um aplicativo da web, o acesso inicial da página de login gerará uma solicitação GET. Posteriormente, uma solicitação POST será gerada com as credenciais de login do usuário.

No entanto, um hacker que está tentando um ataque de preenchimento de credenciais em uma página de login emitirá uma série de solicitações POST contínuas até que uma das solicitações seja bem-sucedida. Não há necessidade de emitir GETs no meio. (Na verdade, um hacker experiente não fará isso, porque isso tornaria o ataque muito menos eficiente.)

Portanto, um administrador pode criar uma política de controle de fluxo com base na sequência de eventos que os usuários legítimos seguirão. Veja como seria a sequência na interface do Reblaze:

Agora, sempre que chegar uma requisição POST que não tenha sido imediatamente precedida por um GET, essa sequência terá sido violada. O Reblaze executará a ação definida da política. (Normalmente, isso será para bloquear a solicitação violadora ou até mesmo para banir completamente o solicitante por um período de tempo específico.)

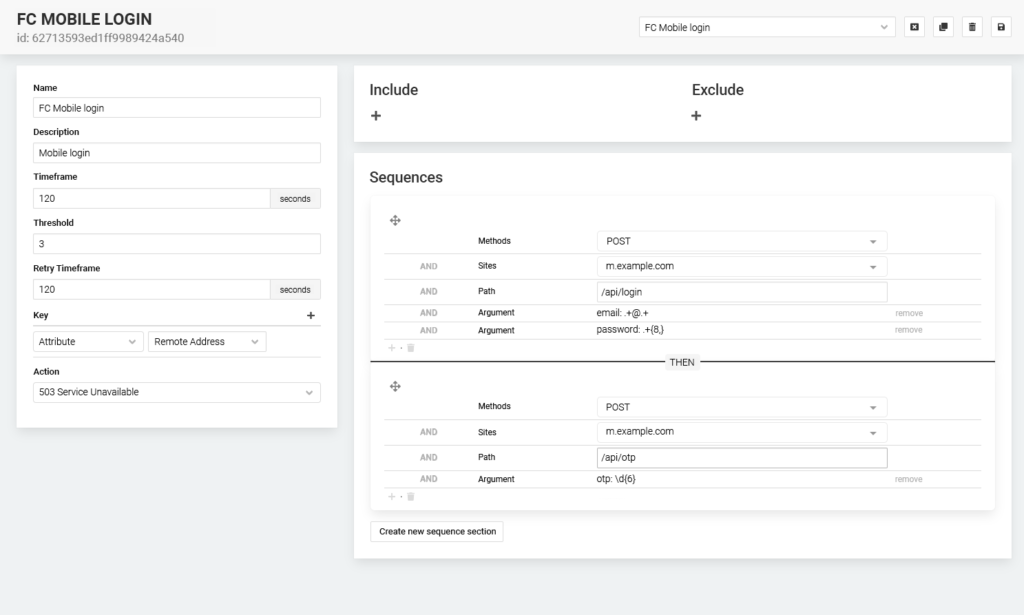

Aqui está outro exemplo que mostra uma política de controle de fluxo inteira. Uma fonte de tráfego tentando fazer login por meio de uma API de endpoint mobile deve enviar um endereço de e-mail e uma senha devidamente estruturados, seguidos por uma 2FA OTP (senha única) de seis dígitos dentro de dois minutos após a solicitação inicial. Se uma fonte de tráfego não fizer isso três vezes seguidas, suas solicitações subsequentes serão bloqueadas com um erro 503.

Uma variedade de opções de configuração estão disponíveis para políticas de controle de fluxo:

As solicitações podem ser rastreadas de acordo com o endereço IP do solicitante, conforme mostrado acima, ou por outro parâmetro (ou uma combinação de parâmetros), como cabeçalhos, cookies, argumentos ou outros atributos.

Os parâmetros de solicitação podem ter seus formatos/estruturas permitidos definidos e aplicados.

Os infratores podem ser bloqueados com um erro 503, ou podem receber um desafio de bot, redirecionados para um caminho especificado, receber uma resposta personalizada ou banidos completamente por um período de tempo específico.

As políticas podem ser aplicadas de forma tão ampla ou restrita quanto o administrador desejar: de sites inteiros a URLs individuais.

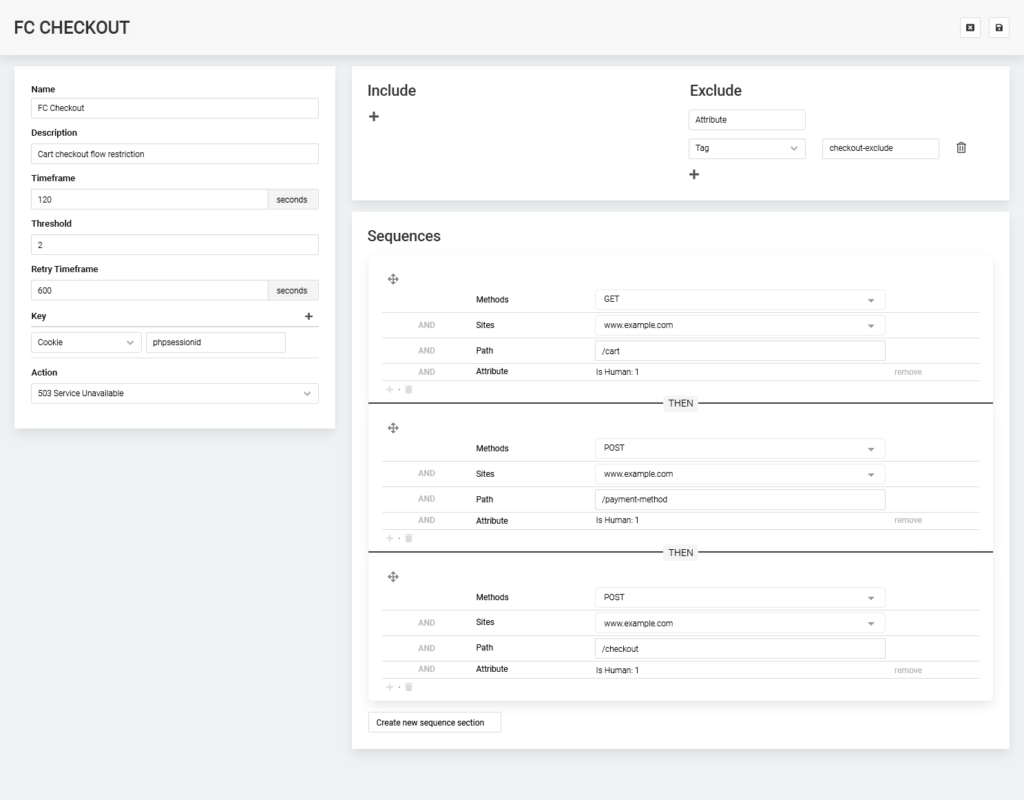

Além disso, os administradores podem definir sequências com quantos eventos forem necessários. Aqui está um exemplo que impõe o procedimento de checkout correto para cada ID de sessão exclusivo:

Os exemplos mostrados acima são para fins de demonstração e são bastante simples. No uso em produção, as políticas de Flow Control podem ser tão complexas quanto o administrador desejar e, em geral, elas representam uma nova abordagem poderosa para a detecção de ameaças. É recomendado que passem algum tempo pensando em seus WebApps e APIs, mapeando as sequências de eventos que todos os usuários legítimos seguiriam e, em seguida, construindo políticas de controle de fluxo de acordo. (Enquanto isso, se você, cliente, precisar de ajuda para atualizar para a versão 2.20, entre em contato com o nosso suporte e teremos prazer em ajudar.)

Desde a sua criação, a Reblaze usou uma abordagem multicamada para a segurança da Web, submetendo as fontes de tráfego a várias formas de verificação. Estes incluem atualmente:

- Filtragem de conteúdo e detecção de assinatura (disponível através do WAF de última geração da Reblaze)

- Bloqueio de fontes de tráfego que enviam grandes volumes de solicitações (Proteção DDoS)

- Bloqueio de fontes de tráfego que enviam volumes de solicitações menores, mas ainda anômalos (limitação de taxa)

- Bloqueando fontes de tráfego indesejáveis que não são humanas (Gerenciamento de Bots)

- Proibição de solicitantes que exibem padrões de atividade hostis (por exemplo, prevenção de account Takeover)

- Usando técnicas especializadas adicionais para tráfego de API (segurança de API)

- Detectar e bloquear fontes de tráfego maliciosas com base em suas ações (Machine Learning e Análise Comportamental)

O Flow Control é a mais recente adição a esta lista; um novo recurso poderoso para os administradores usarem ao proteger seus sites, WebApps e APIs, disponível agora no Reblaze.

Para obter mais informações sobre o Reblaze ou obter uma demonstração, entre em contato conosco aqui.

Observação: os recursos de controle de fluxo descritos acima fazem parte da plataforma Reblaze. Um conjunto menor de recursos de controle de fluxo também está disponível no Curiefense, a solução de segurança Web de código aberto da Reblaze que se integra ao NGINX e ao Envoy Proxy.