Hoje em dia se diz muito sobre um mundo sem senha, e enquanto todo mundo pensa nisso, não encontramos nada capaz de eliminar todas as senhas em um ambiente Windows. Elimina-las é um grande desafio que deve ser resolvido em pequenos passos. Neste artigo, iremos sugerir uma série de recomendações que podem ajudar as empresas a eliminar as senhas. Os primeiros passos devem ser práticos para todos e devem ser o suficiente para aliviar parte da dor causada pelas senhas ao mesmo tempo em que a segurança da organização é fortalecida.

Nós podemos apenas nos livrar das senhas?

Vamos começar pensando: O que aconteceria se você se livrasse dos requisitos complexos de senhas na empresa ou se você removesse os requisitos das senhas com frequência? Essa alterações provavelmente teriam um impacto positivo na felicidade dos seus funcionários. Entretanto, logo após isso, você seria hackeado. Isso porque tanto os endpoints do usuário e os sistemas da empresa tornariam um alvo fácil para os hackers.

Então antes mesmo de você pensar em se livrar das senhas, você precisa garantir acesso seguro a todos os endpoints e sistemas da sua empresa com algo que seja melhor que uma senha.

Felizmente, combinando o Windows Hello e o Silverfort, você pode conseguir isso. Começando com uma explicação do WHFB e como ele deve ser usado e então como é importante adicionar o Silverfort e como o ele pode manter o acesso seguro a todos os endpoints.

O que é o Windows Hello for Business (WHFB)?

Em uma tentativa de ser menos dependente de senhas, a Microsoft introduziu a feature “Windows Hello” com o lançamento do Windows 10. O WHFB é uma variante dessa feature que é feita para corporações. A Feature permite uma forma segura de acessar seu dispositivo, AD ou Azure AD utilizando as seguintes capacidades:

Desbloqueio de dispositivo

O WHFB é de grande importância para o seu dispositivo pois é ele que tem as chaves para o AD e o Azure AD. Logo, é importante prevenir que pessoas maliciosas desbloqueiem o dispositivo e consigam essas chaves. Entretanto, ficamos perplexos com a escolha de substituir senhas por pin-codes. Usá-los realmente torna o login sem necessidade de senha? O pin-code em si não é uma senha? Ele é o suficiente para manter o dispositivo protegido?

Felizmente, a Microsoft oferece fatores adicionais para desbloquear o seu dispositivo que, quando combinado com o pin code, deve oferecer segurança melhor do que a utilização de uma senha para desbloquear o seu dispositivo.

Autenticação no Active Directory (AD)

Uma vez desbloqueado o seu computador, você precisa de uma chave privada salva na TPM (Trusted Platform Module), e essa chave privada pode ser usada para a autenticação Kerberos no AD. Se as suas políticas de endpoint permitem o armazenamento de credenciais em cache no seu computador, quando você logar, o computador desbloqueará sem se autenticar no AD. Caso contrário, se as credenciais não forem salvas no cache, seu computador ira requisitar um Kerberos TGT (ticket grant ticket) e um host ticket antes de desbloqueá-lo. Forçar a autenticação no AD será mais seguro do que depender de credencias em cache.

Autenticação no Azure AD

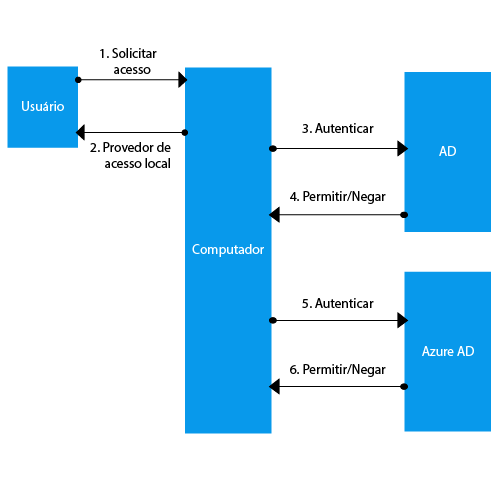

A autenticação no Azure AD é similar e depende de uma chave privada salva no dispositivo. É melhor requisitar a autenticação no Azure AD antes de desbloquear o dispositivo. Abaixo uma figura de como a autenticação flui no WHFB em uma configuração hibrida:

O desbloqueio de múltiplos fatores é igual a autenticação de múltiplos fatores (MFA)?

De acordo com a maneira que a FIPS define o MFA, um token físico que requer algo que você conhece ou deve desbloquear é considerado MFA, por conta que um dos fatores é o token físico (que você tem) e o outro fator é a forma que você oferece este token. De acordo com essa definição, o computador pode ser considerado o token físico e o WHFB pode ser considerado formalmente o MFA mesmo se o desbloqueio de múltiplos fatores estiver desabilitado. A distinção é que o recursos que você quer proteger é o dispositivo em si, você precisa do desbloqueio de múltiplos fatores para ter o MFA. Se o recurso que você quer proteger for um dispositivo interno, WHFB sem desbloqueio multifator é suficiente.

Claro, tudo isso são formalidades e se você deseja uma segurança melhor, você deve sempre requisitar o desbloqueio em múltiplos fatores.

Qual implementação e modelo de confiança eu devo escolher?

A Microsoft tem diversos tipos de implementação para se escolher

- MSAzure AD hibrido junto a implementação de uma chave de confiança

- MS Azure AD hibrido junto a implementação de certificado de confiança

- Azure AD junto a guias de implementação SSO

- Implementação de chaves de confiança On-Premise

- Implementação de certificados de confiança On-Premise

Algumas organizações podem não considerar as últimas 3 porque a maioria das organizações não estão prontas para se livrarem do AD e estão provavelmente se movendo para a nuvem (ou irão em breve).

Isso nos deixa com o as opções do Azure AD hibridas. A implementação de certificado de confiança é recomendada porque além da adição aos logins locais ele também permite a segurança para desktop remoto.

O que acontece quando os usuários estão off-line?

O diagrama da Microsoft mostra a autenticação no Azure AD como um fluxo de autenticação preliminar antes do dispositivo desbloquear. Mas na verdade, isso ocorre antes do computador desbloquear, então não é um passo necessário para desbloquear o seu computador. Logo os usuários podem desbloquear o computador mesmo quando ele está off-line. Isso significa que não dependemos do Azure AD para prevenir acesso não autorizado nos dispositivos de usuário.

Aprimorando a segurança do WHFB

Há quatro cenários onde o WHFB usa o MFA

- Desbloqueio de múltiplos fatores

- Autenticação inicial no AD

- Autenticação inicial no Azure AD

- Registro de dispositivo

Entretanto, há um grande problema não resolvido, o MFA não é necessário para acessar recursos sensíveis dentro da rede após o login inicial. Isso significa que uma vez que o usuário esteja logado, se o dispositivo tiver um malware, o malware poderá roubar as credenciais (ou um hash) e então ele estará livre para se propagar na rede. Para piorar as coisas, o SSO abre a porta para que o atacante acesse todos os recursos sem verificação adicional.

O que o WHFB não cobre?

WHFB cobre o AD e o Azure AD quando o cliente é um dispositivo com Windows 10 atualizado. Mas em diversos cenários das empresas esse não é o caso. Alguns exemplos são:

- Aplicações LDAP

- Aplicações que iniciam a autenticação Kerberos como cliente (não SSO)

- Macbooks

- Windows 7

- Windows servers

- Linux

Todos nós temos algum desses itens em nosso ambiente, então você deve pensar em uma forma de protegê-los de acesso não autorizado.

Como o Silverfort pode ajudar?

Protegendo recursos de dentro da rede

O Silverfort pode reforçar o MFA e a autenticação baseada em risco para garantir o acesso seguro a recursos sensíveis dentro da rede corporativa e o ambiente na nuvem. É importante notar que o Silverofrt assegura o acesso aos recursos depois do dispositivo ser desbloqueado.

Você pode usar uma solução como o Silverfort para adicionar autenticação baseada em risco para qualquer um dos sistemas que o WHFB não cobre. Então, se você quiser reduzir a quantidade de senhas, você pode começar simplificando a política de senha na organização. Se você estiver adicionando MFA para todos os cenários de autenticação com senha, a senha não precisa ser tão complexa e nem trocada frequentemente. Esse passo já reduz significativamente o custo do gerenciamento de senhas da empresa. A outra parte é ganhar visibilidade nas requisições de acesso as aplicações, o Silverfort te ajuda a identificar todas as requisições de acesso e gradualmente substituir a sua autenticação por um mecanismo de autenticação menos dependente de senha.

MFA móvel para o endpoint

Se você quiser implementar uma segurança mais forte antes de desbloquear as suas estações de trabalho, você pode usar a solução de MFA da Silverfort como um fator de autenticação adicional. O Silverfort pode trabalhar com autenticação fora de banda que oferece segurança adicional sobre os fatores que a Microsoft suporta.

Além disso, o Silverfort pode adicionar autenticação fora de banda a dispositivos que não suportam o WHFB como dispositivos Windows 7.

MFA para desktop remoto

O Silverfort oferece MFA para desktop remoto, mesmo que você escolha a implementação de chave de confiança junto ao Azure Ad.

MFA para registro de dispositivo

O primeiro passo para o registro de um dispositivo no Azure AD tipicamente requer um MFA, e isso pode ser feito com o Silverfort.

Como ser menos dependente de senhas no Windows

A Microsoft recomenda os seguintes passos para se tornar menos dependentes de senhas

- Desenvolva um substituto para as senhas

Todos sabemos que um fator não é suficiente. Logo, remover a senha oferece um risco a segurança por que agora você precisa de dois fatores que não sejam uma senha, mas como mencionado anteriormente, deixa outros cenários desprotegidos. Seu substituto de senha deve incluir uma forma alternativa de autenticação para proteger todos os seus recursos.

- Reduzir a visibilidade do usuário na área de superfícies de senha

O primeiro passo é habilitar o WHFB. Então, você provavelmente irá querer usar uma solução como o Silverfort para mapear automaticamente todos os dispositivos que ainda usam senhas.

- Implementação de uma transição menos dependente de senhas

Aqui que as coisas começam a ficar complicadas. As aplicações que não suportam autenticação sem senhas tornarão difícil a execução deste passo. Como mencionado antes, é recomendado um passo para intermediar antes disso, que é forçar o MFA nessas aplicações ao mesmo tempo que é reduzido o tamanho e a complexidade das senhas.

- Elimine as senhas da identidade de diretório

Se todo o seu ambiente estiver coberto por SSO e o login em todos os endpoints é feito pelo Windows Hello for Business, você não precisa de senhas no seu diretório

Uma estratégia estendida de uma menor dependência de senhas

Uma boa estratégia envolveria alguns passos a mais que a Microsoft, porém pode ser considerada uma como uma forma mais pratica e permite que você consiga ver o valor dela bem cedo no processo

A maioria das organizações irão implementar a parte de cima do processo para melhorar a segurança da organização. Simplificando o processo de login para a maioria dos usuários acessando boa parte das aplicações, permitindo que eles usem uma senha simples e fácil de lembrar. Entretanto as organizações que querem eliminar as senhas completamente precisão de mais alguns passos.

Conclusão

Queira você implementar uma estratégia independente de senha ou não, a combinação de Windows Hello for Business e uma solução ampla de MFA pode aprimorar significativamente a experiência do usuário e a postura de segurança de senhas e geral da organização.

Habilitar o WHFB e o MFA não é difícil. Implementa uma solução de MFA para manter o acesso seguro aos seus ativos mais sensíveis pode tornar o processo um pouco mais desafiador dependendo da solução que você utilizar. Se você quiser saber como o Silverfort pode te ajudar a simplificar a implementação e habilitar a autenticação segura para qualquer dispositivo de sistema sensível, sem a necessidade de agente ou proxies, converse com um dos nossos especialistas! Estaremos felizes em ajudar.

Esse artigo pode interessar também