Ciberataques são ações ofensivas que alvejam os sistemas de informação dos computadores, a infraestrutura, as redes de computadores ou dispositivos pessoais, usando vários métodos para roubar, alterar ou destruir os dados e os sistemas de informação.

Hoje nós descreveremos os 10 tipos de ciberataques mais comuns

1 – Denial-of-Service (DoS) e o distributed denial-of-service (DDoS)

2 – O ataque Man-in-the-middle (MitM)

3 – Ataques de phishing e spear phishing

7 – Ataque de Cross-site scripting (XSS)

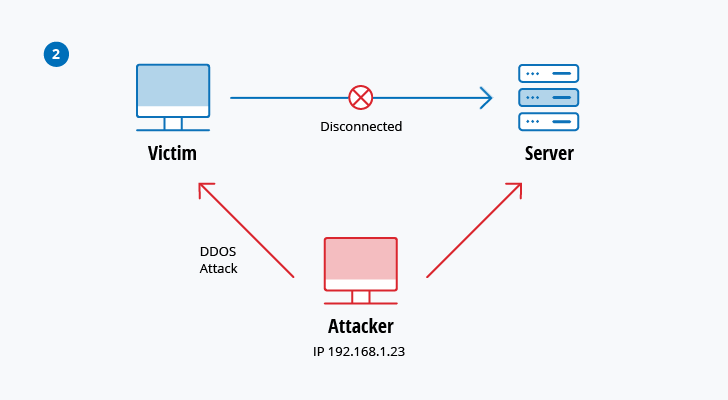

1 – Denial-of-Service (DoS) e o distributed denial-of-service (DDoS)

Um ataque de Denial-of-Service sobrecarrega os recursos de um sistema para que ele não responda aos serviços solicitados. Um ataque de DDoS também ataca os recursos dos sistema, porém é lançado em um maior número de estações que estão infectadas com o software malicioso controlado pelo atacante.

Ao contrário de ataques que são feitos para habilitar que o atacante ganhe ou aumente seu acesso em um ambiente, o Denial-of-Service não oferece benefícios diretos aos atacantes. Para alguns deles, a satisfação de ter o serviço negado é suficiente. Entretanto, se o recurso atacado pertence ao competidor do negócio, então o benefício do atacante pode ser real. Outro propósito do ataque de DoS é para deixar um sistema offline para que um ataque diferente seja lançado. Um exemplo comum é usurpar uma sessão, que descreveremos depois.

Há diferentes tipos de ciberataques DoS e DDoS; os mais comuns são o ataque TCP SYN flood, o ataque teardrop, o ataque smurf, o ataque de ping da morte e botnets.

Ataque TCP SYN flood

Neste ataque, o atacante explora a utilização do buffer de espaço durante a inicialização de sessão do Protocolo de controle de transmissão (TCP). O dispositivo do atacante então lota o sistema alvo com uma fila de pequenos processos que fazem pedidos de conexão, mas que não responde quando sistema alvo da a resposta a esses pedidos. Isso causa o sistema alvo a dar “tempo esgotado” esperando pela resposta do dispositivo do atacante, que faz com o que sistema trave ou se torne inutilizável quando a fila de conexão é preenchida.

Há algumas formas de contra medida para um ataque de TCP SYN flood:

- Colocar os servidores atrás de um firewall configurado para parar os pacotes de entrada SYN

- Aumentar o tamanho da fila de conexão e diminuir o tempo esgotado das conexões abertas.

Ataque teardrop

Esse ataque faz com que os campos de comprimento e deslocamento de fragmentação em pacotes sequenciais de IP, se sobreponham no dispositivo atacado; caso o sistema atacado tente reconstruir os pacotes durante o processo, mas acaba falhando. O sistema então fica confuso e trava.

Se os usuários não tiverem patches para se proteger contra esse ataque de DoS, desabilite o SMBv2 e bloqueie as portas 139 e 445.

Ataque smurf

Esse ataque envolve a utilização do IP spoofing (falsificação de IP) e do ICMP para saturar a rede alvo com tráfego. Esse método de ataque usa echo requests do ICMP alvejando endereços IP de broadcast. Essas solicitações ao ICMP se originam de um endereço “vitima” falsificado. Por exemplo, se o endereço da vítima é 10.0.0.10, o atacante falsificou um echo request ICMP a partir de um endereço 10.0.0.10 para o endereço de broadcast 10.255.255.255. Essa requisição iria para todos os IPs no alcance, com todas as resposta voltando ao 10.0.0.10, congestionando a rede. Esse processo é repetível e pode ser automatizado para gerar grandes quantidades de congestionamento na rede.

Para proteger os seus dispositivos deste ataque, você precisa desabilitar broadcasts de IP direcionados aos roteadores. Isso irá prevenir que o ICMP echo request seja feito a dispositivos de rede. Outra opção é configurar os sistemas finais para fazer com que eles não respondam a pacotes de ICMP vindo de endereços de broadcast.

Ataque de ping da morte

Esse tipo de ataque usa pacotes de IP para realizar o comando de ping em sistema alvo com um tamanho de IP maior do que o máximo de 64KB. Pacotes de IP desse tamanho não são permitidos, então o atacante fragmenta os pacotes de IP. Uma vez que o sistema remonta os pacotes, ele pode sofrer de sobrecarga no buffer e outros travamentos.

O ping da morte pode ser bloqueado usando um firewall que checará os pacotes de IP fragmentados com o seu tamanho máximo.

Botnets

Botnets são os milhões de sistemas infectados com Malware sob o controle do hacker para carregar os ataques de DDoS. Esses bots ou sistemas zumbis são usados para carregar os ataques contra o alvo, e na maioria faz vezes sobrecarregando a largura de banda do sistema e as capacidades de processamento. Estes ciberataques são difíceis de se rastrear pois os botnets estão localizados em localidades geográficas distintas.

Botnets podem ser mitigador por:

- Filtro RFC3704, que pode negar qualquer tráfego de um endereço falsificado e ajuda a garantir que o tráfego seja rastreável até a sua rede de origem correta. Por exemplo, o filtro RFC3704 irá derrubar os pacotes da lista de endereço bogon.

- Filtro buraco negro, que derruba o tráfego indesejado antes de entrar em uma rede protegida. Quando um ataque de DDoS é detectado, o host do BGP (protocolo de gateway de borda) deve enviar atualizações de roteamento para os roteadores ISP para que eles roteiem o tráfego indo até os servidores vítimas para uma interface de null0 no próximo salto.

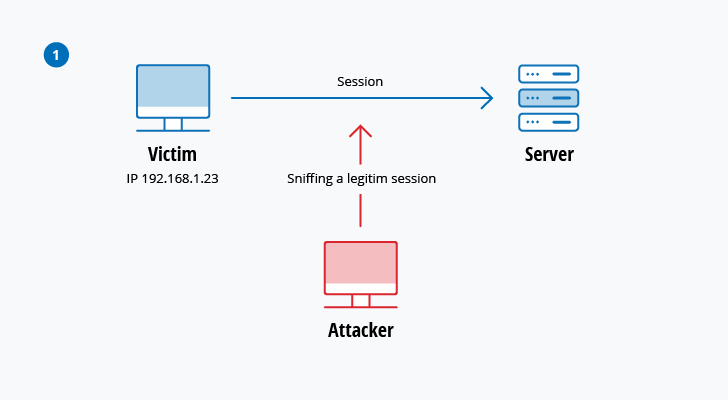

2 – O ataque Man-in-the-middle (MitM)

Um ataque MitM ocorre quando um hacker se insere entre os meios de comunicação de um cliente e um servidor. Abaixo estão alguns dos tipos mais comuns de ataques MitM:

Usurpar sessão

Neste tipo de ataque MitM, um atacante usurpa a sessão entre um cliente confiável e uma rede de servidor. O computador do atacante substitui os endereços de IP pelos do cliente confiável enquanto o servidor continua a sessão, acreditando que está se conectando com o cliente. Por exemplo, um ataque pode se desenrolar dessa forma:

- Um cliente se conecta ao servidor

- O computador atacante ganha controle do cliente

- O computador do atacante desconecta o cliente do servidor

- O computador do atacante troca o endereço IP do cliente com o seu próprio endereço de IP e falsifica a sequência de números do cliente.

- O computador do atacante continua a dialogar com o servidor e o servidor acredita que ainda está se comunicando com o cliente

Falsificação de IP

Falsificação de IP é usada por um atacante para convencer um sistema que ele está se comunicando com alguém conhecido e confiável, oferecendo ao atacante acesso a esse sistema. O atacante envia um pacote com a origem do endereço IP de um host conhecido e confiável ao invés do próprio IP para um host alvo. O host alvo pode aceitar o pacote e agir a partir daí.

Replay

Um ataque de Replay ocorre quando um atacante intercepta e salva mensagens velhas e então as tenta enviar depois, personificando um dos participantes. Esse tipo de ataque pode ser facilmente evitado com marcações de tempos ou um nonce (um número aleatório ou uma string que muda com o tempo).

Atualmente, não há uma única tecnologia ou configuração que previna os ataques de MitM. Geralmente a criptografia e os certificados digitais oferecem uma segurança efetiva contra os ataques de MitM, garantindo a confidencialidade e a integridade das comunicações; mas um MitM pode ser injetado no meio de comunicações de forma que a criptografia não ajudará.

Por exemplo, o atacante “A” intercepta uma chave pública de uma pessoa “P” e substitui a chave com a sua própria chave pública. Então, qualquer um enviando uma mensagem criptografada para a pessoa P usando a chave pública da P está na verdade usando a chave pública do A sem saber. Logo, a pessoa A pode ler a mensagem designada para a pessoa P e então mandar a mensagem para a pessoa P com a chave pública dela, e a pessoa P nunca saberá que a mensagem foi comprometida. Além disso, a pessoa A pode modificar a mensagem antes de enviá-la a P. Como você pode ver, P está usando criptografia e acha que essa informação está protegida, mas não está por causa do ataque MitM.

Então, como ter certeza que a chave pública do P pertence ao P e não ao A? Autoridades de certificação e funções de hash foram criadas para resolver esse problema. Quando a pessoa 2 (P2) quiser mandar uma mensagem para a P, a P precisa ter certeza que a A não lerá ou modificará a mensagem e que essa mensagem veio de P2 usando o seguinte método:

- P2 cria uma chave simétrica e a criptografa com a chave pública do P

- P2 envia uma chave criptografada simétrica para P

- P 2 computa a função de hash da mensagem e a assina digitalmente

- P2 criptografa sua mensagem e o hash da mensagem assinada usando uma chave simétrica e a envia inteira para P

- P recebe a chave simétrica de P2 apenas por que ele tem a chave privada para descriptografar a chave simétrica.

- P e apenas P pode descriptografar a mensagem criptografada simetricamente e o hash assinado por que ele tem a chave simétrica

- Ele pode verificar se a mensagem não foi alterada por que ele pode computar o hash recebido e comparar com um assinado digitalmente.

- P também pode provar ele mesmo que P2 foi quem enviou pois apenas P2 pode assinar o hash que é verificado com a chave pública do P2.

3 – Ataques de phishing e spear phishing

Ataque de phishing é uma prática de enviar e-mails que parecem ser de fontes confiáveis com o objetivo de ganhar acesso a informação pessoal ou influenciar os usuários a fazer algo. Utiliza-se bastante a engenharia social neste tipo de ataque. Pode haver um anexo no e-mail que carrega um malware para o seu computador. Ele também pode ser um link para um site ilegítimo que pode te enganar a baixar um malware ou te fazer entregar sua informação pessoal.

Spear phishing é um tipo de ataque de atividade de phishing bem direcionada. Os atacantes levam bastante tempo para conduzir uma pesquisa nos alvos e criar mensagens que pareçam pessoais e relevantes. Por isso, o spear phishing pode ser bem difícil de se identificar e até de se defender. Uma das formas mais simples que um hacker pode conduzir o ataque de spear phishing é através de e-mails falsos, que quando a informação do campo “De” é falsificada, faz parecer que é de alguém que você conhece, como seu gerente ou colega de empresa. Outra técnica que os scammers usam para adicionar credibilidade a sua história é a clonagem de website, eles copiam websites legítimos para enganar você a entrar com suas informações pessoais ou credenciais de login.

Para reduzir o risco de sofrer com o phishing, você:

- Pensamento crítico – Não aceite um e-mail que seja algo real apenas por que você está ocupado ou estressado ou tenha mais de 150 mensagens não-lidas na sua caixa de entrada. Pare por um minuto e analise o e-mail.

- Passando o mouse por cima dos links – Passe o mouse por cima do link, mas não clique! Apenas passe o curso do mouse por cima para ver até onde o link vai te levar. Tenha pensamento crítico para decifrar a URL.

- Analise os cabeçalhos dos e-mails – O cabeçalho dos e-mails define como o e-mail chegou ao seu endereço. Os parâmetros “Responder” e “Retornar caminho” devem levar ao mesmo domínio como estiver listado no e-mail

- Ambiente de testes – Você pode testar o conteúdo do e-mail em um ambiente de teste, criando logs de atividade desde a abertura de um anexo até o clique em links dentro do e-mail.

4 – Ataques de Drive-by

Ataques de download Drive-By são comuns no método de espalhar malware. Os hackers procuram sites inseguros e plantam um script malicioso no código HTTP ou PHP em uma das páginas. Esse script pode instalar um malware diretamente no computador de alguém que visita o site, ou pode redirecionar a vítima a um site controlado por hackers. Downloads Drive-by podem acontecer quando visitar um website, abrir uma mensagem de e-mail ou em uma janela de popup. Ao contrário de outros tipos de ciberataques, um drive-by não requer que um usuário faça algo para habilitar o ataque, você não precisa clicar em um botão de download ou abrir um anexo de e-mail malicioso para se infectar. Um download drive-by pode tomar vantagem de um aplicativo, sistema operacional ou navegador que contenha falhas de segurança devido a atualizações mal sucedidas ou falta de atualizações.

Para se proteger você deve manter seus navegadores e sistemas operacionais atualizados e evitar sites que possam conter código malicioso. Continue usando os sites que você normalmente utiliza, mas tenha em mente que até esses sites podem ser hackeados. Não use muitos programas desnecessários no seu dispositivo. Quanto mais plug-ins você tiver mais vulnerabilidades podem ser exploradas por ataques de drive-by.

Relacionado: 6 Razões do Porquê o Gerenciamento de Patches está te Dando Dores de Cabeça

5 – Ataques de senha

Por conta das senhas serem o mecanismo mais comum de autenticar usuários a um sistema de informação, obter senhas é uma forma de ataque comum e efetiva. Acesso a senha de uma pessoa pode ser obtida olhando na mesa de uma pessoa, realizando um “sniffing” na rede para conseguir senhas não criptografadas, usando engenharia social, ganhando acesso ao banco de dados de senhas ou até adivinhando. A última forma pode ser feita de forma manual ou sistemática:

- Adivinhação através de força bruta significa que você está usando um método aleatório tentando senhas diferentes na esperança de que alguma lógica seja aplicada tentando senhas relacionadas ao nome da pessoa, cargo, hobbies ou coisas similares

- Em um ataque de dicionário, um dicionário de senhas comuns é usado para tentar ganhar acesso ao computador e rede de um usuário. Um dos métodos envolve copiar um arquivo criptografado que contenha a senha, aplicar a mesma criptografia em uma das senhas comuns do dicionário e comparar o resultado.

Para se proteger desses ciberataques, você precisa implementar uma política de bloqueio de conta que bloqueara uma conta após algumas tentativas de senha invalida. Você pode seguir estas melhores práticas de bloqueio de conta para configurá-las corretamente.

6 – Ataque de injeção SQL

A injeção de SQL se tornou um problema comum nos sites movidos a banco de dados. Ele ocorre quando um malfeitor executa uma consulta de SQL no banco de dados através dos dados de entrada do cliente pra o servidor. Comandos de SQL são inseridos na entrada do plano de dados (por exemplo, ao invés de um login ou senha) para executar os comandos predefinidos no SQL. Uma injeção de SQL bem sucedida pode causar uma vulnerabilidade capaz de ler dados sensíveis do banco de dados, modificar (inserir, atualizar ou deletar) a base de dados, executar operações de administração (como desligamento) de um banco de dados, recuperar conteúdo de um determinado arquivo e, em alguns casos, enviar comandos para o sistema operacional.

Por exemplo um formulário web em um site pode requisitar o nome da conta do usuário e então enviá-la para o banco de dados para puxar a informação da conta associada usando a dinâmica do SQL dessa forma:

“SELECT * FROM users WHERE account = ‘“ + userProvidedAccountNumber +”’;”

Apesar disso funcionar para usuários que estão entrando de forma apropriada com os números das suas contas, acaba deixando um buraco para quem queira ataca-lo. Por exemplo, caso alguém decida oferecer um número de conta de ‘ or ‘1’ = ‘1’”’, isso resultaria em uma string de consulta de:

“SELECT * FROM users WHERE account = ‘’ or ‘1’ = ‘1’;”

Por ‘1’=’1’ sempre dar TRUE, o banco de dados retornar os dados de todos os usuários ao invés de apenas um único usuário.

Esse tipo de vulnerabilidade de ataque de segurança cibernética depende no fato de que o SQL não faz distinção entre os controles e os planos de dados. Logo, injeções de SQL funcionam se um site usa SQL dinâmico. Além disso, a injeção de SQL é bem comum em aplicações PHP e ASP pela prevalência de interfaces funcionais antigas. Aplicações J2EE e ASP.NET são menos prováveis de serem exploradas por injeções de SQL pela natureza das suas interfaces programáticas.

Para se proteger de ataques de injeção de SQL, aplique o modelo de permissões least0privileges nos seus bancos de dados. Mantenha a utilização dos procedimentos de armazenamento (e tenha certeza de que esses procedimentos não incluam SQL dinâmico) e das declarações preparadas (consultas parametrizadas). O código que for executado contra o banco de dados deve ser forte o suficiente para prevenir ataques de injeções. Além disso, valide os dados de entrada contra uma lista de permissão no nível de aplicação.

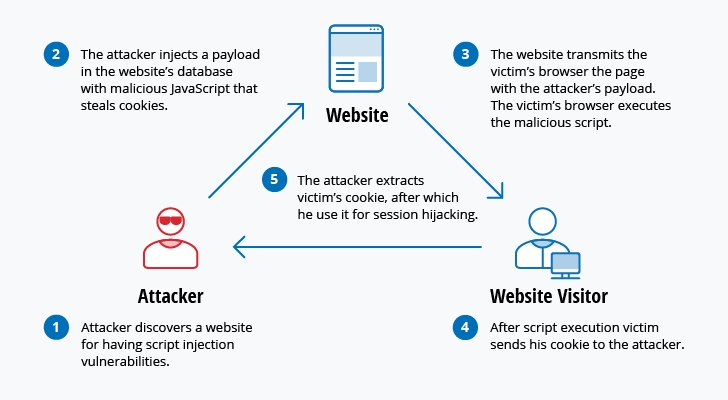

7 – Ataque de Cross-Site Scripting (XSS)

Ataques de XSS usam recursos web de terceiros para executar scripts no navegador ou na aplicação da vítima. Especificamente, o atacante injeta uma carga com um Javascript malicioso em um banco de dados de um site. Quando a vítima requisita uma página do site, o site transmite a página com a carga do atacante como parte do corpo HTML para o navegador da vítima, que executa o script malicioso. Ele pode por exemplo enviar o cookie da vítima para o servidor atacante, e então ele pode extraí-lo e usar para usurpar a sessão. As consequências mais perigosas ocorrem quando o XSS é usado para explorar vulnerabilidades adicionais. Essas vulnerabilidades podem habilitar o atacante a roubar não apenas cookies, mas também chaves de logs, capturar a tela, descobrir e coletar informação da rede e acessar e controlar remotamente a máquina da vítima.

Enquanto o XSS pode tomar vantagem do CBScript, ActiveX e Flash, o mais abusado é o JavaScript, principalmente por que o JavaScript é suportado amplamente na web

Para se defender contra os ciberataques de XSS, os desenvolvedores podem limpar os dados de entrada do usuário em um HTTP request antes dele refletir de volta. Tenha certeza de que todos os dados tenham sido validados, filtrados ou que tenham escapado antes de mandar um echo de resposta ao usuário, como os valores dos parâmetros de consulta durante pesquisas. Converta caracteres especiais como o ?, &, /, <, > e espaços nos seus equivalentes codificados de HTML ou URL. Dê a opção de desabilitar scripts do lado do cliente.

Conteúdo Relacionado: OWASP – Qual a Importância em Aplicações Web?

8 – Ataque de espionagem

Ciberataques de espionagem ocorrem através da interceptação do tráfego de rede. Por espionagem, um atacante pode obter senhas, números de cartão de crédito e outras informações confidenciais que um usuário pode estar mandando através da rede. A espionagem pode ser passiva ou ativa:

- Espionagem passiva – Um hacker detecta a informação ouvindo a transmissão da mensagem na rede.

- Espionagem Ativa – Um hacker pega ativamente a informação se disfarçando como uma unidade amigável e enviando consultas aos transmissores. Isso é chamado de sondagem, digitalização ou adulteração.

Detectar ciberataques de espionagem passivas é mais importante do que encontrar ativos, já que ativos requerem que o atacante tenha conhecimento de unidades amigáveis conduzindo espionagem passiva antes.

A tokenização de dados é a melhor forma de prevenção contra espionagem

9 – Ataque de aniversário

Ciberataques de aniversário são feitos contra os algoritmos de hash que são usados para verificar a integridade da mensagem, software ou assinatura digital. A mensagem processada por uma função de hash produz um digesto de mensagem (MD) de largura fixa, independente da largura da mensagem de entrada; Esse MD único caracteriza a mensagem. O ataque de aniversário se refere a probabilidade de encontrar essas duas mensagens aleatórias que geraram o mesmo MD quando processada pela função de hash. Se um atacante calcular o mesmo MD para suas mensagens que o usuário tem, ele pode substituir seguramente a mensagem do usuário com a dele e o destinatário não será capaz de detectar a substituição mesmo comparando os MDs.

10 – Ciberataques de Malware

Softwares maliciosos podem ser definidos como softwares indesejados que são instalados no seu sistema sem o seu consentimento. Ele pode se anexar em um código legitimo e se propagar, ele pode se esconder em aplicações uteis e se replicar através da internet. Aqui estão alguns dos tipos mais comuns de malware.

- Virus Macro – Esses vírus infectam aplicações como o Word e o Excel. Os vírus macro são anexados na sequência de inicialização da aplicação. Quando a aplicação é aberta, o vírus executa instruções para transferir o controle da aplicação. O vírus se replica e se anexa outro código no sistema do computador.

- Infectador de arquivos – Os infectadores de arquivos se anexam ao código executável como arquivos .exe. O vírus então é instalado quando o código é carregado. Outra versão de um infectador de arquivos é um arquivo contendo um vírus com o mesmo nome, mas com a extensão. exe. Logo, quando o arquivo é aberto, o código do vírus é executado.

- Infectadores de sistema ou registros de inicialização – Um vírus de registro de inicialização se anexa ao registro de inicialização mestre nos discos rígidos. Quando o sistema é iniciado, ele olhara o setor de inicialização e carregará o vírus na memória, onde ele se propagará a outros discos e computadores.

- Vírus polimórficos – Esses vírus se escondem através de vários ciclos de criptografia e descriptografia. O vírus criptografado e um motor de mutação associado são incialmente descriptografados por um programa de descriptografia. O vírus então procede a infectar a área do código. O motor de mutação então desenvolve uma nova rotina de descriptografia e copia o vírus com um algoritmo corresponde a nova rotina de descriptografia. O pacote criptografado é difícil de detectar e tem um auto nível de entropia por conta das várias modificações no seu código origem. Softwares de antivírus e ferramentas grátis como o Process Hacker usam esse recurso para detectá-los.

- Vírus invisíveis – Vírus invisíveis tomam conta das funções do sistema para se esconder. Eles fazem isso comprometendo o software de detecção de malware para que o software reporte uma área que esteja infectada como segura. Esses vírus escondem qualquer aumento no tamanho de um arquivo infectado ou alterações a data e hora da última modificação.

- Trojans – Um trojan ou cavalo de tróia é um programa que se esconde em um programa útil e normalmente tem funções maliciosas. Uma diferença entre os vírus e os trojans é que os trojans não se replicam. Além de lançaram um ataque a um sistema, o Trojan pode estabelecer um backdoor que pode ser explorado por atacantes. Por exemplo, o Trojan pode ser programado para abrir diversas portas para que o hacker possa utilizá-las para realizar um ataque.

- Bombas logicas – Uma bomba logica é um tipo de software malicioso que está anexado a uma aplicação e é ativado por uma ocorrência específica como uma condição logica ou uma data e hora específica.

- Worms – Worms são diferentes dos vírus já que eles não se anexam ao arquivo alvo, mas são programas próprios que se propagam através das redes e dos computadores. Worms são facilmente espalhados através de anexos de e-mails, onde abrir o anexo ativa o Worm. Um worm típico envolve enviar uma cópia dele mesmo para cada computador a partir do endereço de e-mail infectado. Além de conduzir atividades maliciosas, um worm se espalhando através da internet e sobrecarregando os servidores de e-mail podem resultar em ciber ataques de DoS contra esses nós da rede.

- Droppers – Um dropper é um programa usados para instalar vírus no computador. Em diversas instâncias o dropper não é infectado com código malicioso e logo não é detectado pelos softwares de scan de vírus. Um dropper pode se conectar à internet e realizar atualizações para os softwares de vírus residentes nos sistemas comprometidos.

- Ransomware – Ransomware é um tipo de malware que bloqueia o acesso aos dados da vítima e ameaça a publicação ou deleção dos dados até que o resgate seja pago. Enquanto alguns computadores de ransomware simples podem bloquear o sistema de forma que fique difícil para uma pessoa com conhecimento reverter, usuários de malware mais avançados usam uma técnica chamada extorsão criptoviral, que criptografa os arquivos da vítimas de uma forma que as torna quase impossível de se recuperar sem uma chave de descriptografia.

Conteúdo Relacionado: Prevenção Contra Ransomware Antes da Execução - Adware – Adware é um software de aplicação usado por companhias para propósitos de marketing. Banners de anúncios são mostrados enquanto o programa é executado. O Adware pode ser baixado automaticamente para o seu sistema enquanto navegar em sites e podem ser vistos através de janelas de pop up ou através da barra que aparece automaticamente no seu computador.

- Spyware – Spyware é um tipo de programa que é instalado para coletar informações sobre usuários, seus computadores e seus hábitos de navegação. Ele rastreia tudo que você faz sem o seu consentimento e manda os dados para um usuário remoto. Ele também pode baixar e instalar outros programas maliciosos da internet sem que você saiba quando instalar outra aplicação de freeware.

Conclusão

Montar uma boa defesa requer entendimento da ofensiva. Este artigo revisou as 10 formas mais comuns de ataque de segurança cibernética que os hackers usam para perturbar e comprometer os sistemas de informação. Como você pode ver, os atacantes tem muitas opções como o DDoS, infecção de malware, adivinhação de força bruta entre muitas outras para tentar ter acesso não autorizado a sua infraestrutura crítica e dados sensíveis.

Medidas para mitigar essas ameaças variam, mas o básico da segurança se mantem: Mantenha seus sistemas e banco de dados de vírus atualizados, treine seus funcionários e configure o seu firewall para permitir a entrada apenas de portas e hots específicos que você precisa, mantenha suas senhas fortes e use o modelo de privilégio mínimo no seu ambiente de TI, faça backups regulares e audite continuamente seus sistemas de TI para atividade suspeita.

Texto original: Netwrix Corporation