O scan de vulnerabilidades é a utilização de um software para identificar e reportar os problemas de segurança, implementando soluções para os gaps de segurança.

O que é o scan de vulnerabilidade?

O scan de vulnerabilidades é a utilização de um software pare identificar e reportar os problemas de segurança. Esses problemas de segurança são conhecidos como vulnerabilidade, pois quando a sua segurança está fraca, você está vulnerável a um ataque. Essa avaliação de vulnerabilidade produzida pelo scanner de vulnerabilidade é então usada para implementar soluções e remediações para essas vulnerabilidades, tornando o sistema seguro.

O Scanner de vulnerabilidade pode ter milhares de testes para encontrar falhas e coletar informações sobre potenciais riscos e problemas. Estes testes encontram gaps na sua segurança que podem ser explorados por hackers para acessar dados não autorizados, roubá-los, vendê-los ou comprometer o negócio da sua companhia.

O scanner de vulnerabilidade identifica e cria um inventário de todos os sistemas conectados à rede, incluindo, mas não limitado as estações de trabalho e notebooks, servidores, impressoras, máquinas virtuais, firewalls e switches. Em todos os dispositivos que o scanner identificar, ele executará diversos testes e tentará encontrar as vulnerabilidades presentes em cada item. Isso inclui investigar portas abertas e contas de usuário.

Após o scanner de vulnerabilidades ter identificado e executado testes nestes sistemas, ele os adicionará ao inventário e irá executar de forma rotineira todos os sistemas no inventário para ter certeza que eles estejam sempre protegidos contra vulnerabilidades.

O processo de usar um scanner de vulnerabilidade para procurar buracos na segurança, assim como o processo de reparação dessas vulnerabilidades é referido como gerenciamento de vulnerabilidades.

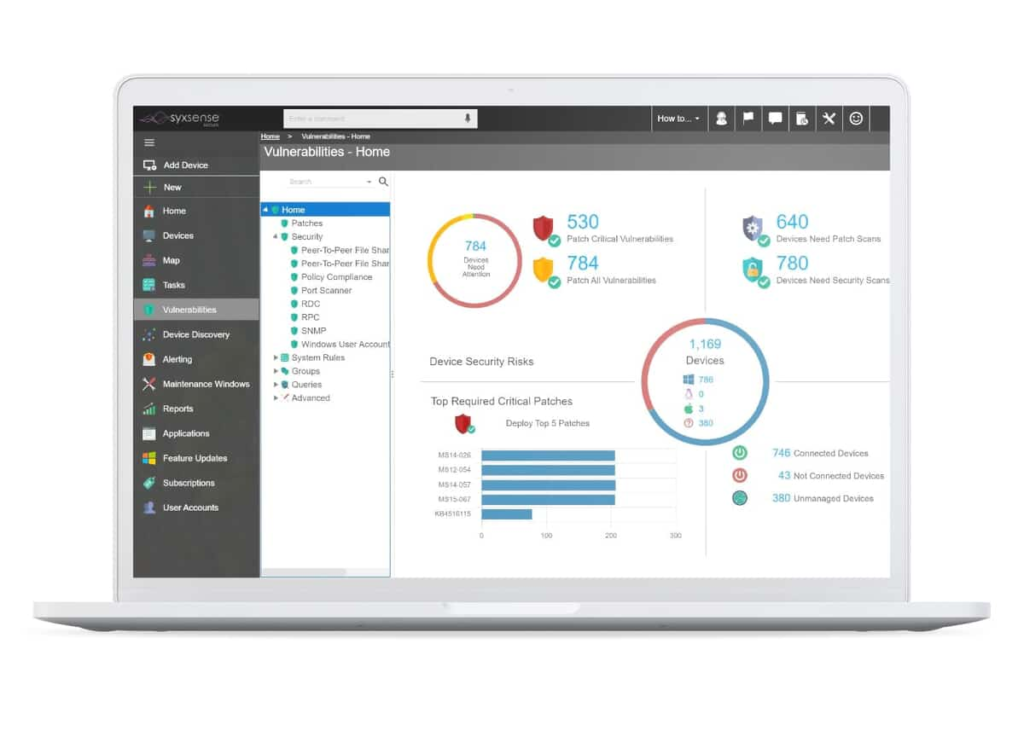

Veja como encontrar mais 900 vulnerabilidades com o Syxsense Secure

Para que as ferramentas de scan de vulnerabilidades são usadas?

A imprensa e os filmes gostam de mostrar hackeamentos como algo que acontecem em grandes corporações através de ataques extremamente sofisticados e de larga escala. Apesar de haver uma parcela de verdade na parte de sofisticação, a verdade é que as vulnerabilidades estão em todos os sistemas, pequenos ou grandes e os hackers focarão tanto quanto, senão até mais, as pequenas empresas. Pequenas vulnerabilidades também são críticas por algumas empresas pequenas não são hábeis de treinar seus funcionários a identificar e-mails maliciosos e mensagens de pop-up nos seus sistemas.

Se a sua companhia depende de um sistema de software proprietário, um sistema com base na nuvem ou até algo básico como um website no qual os usuários criam contas ou pagam boletos, você pode ser alvo dos hackers. Mesmo se o seu negócio meramente usa uma máquina de cartão de crédito conectada a uma caixa registradora, você pode ser alvo de hackers

Uma brecha no seu sistema pode revelar informação sensível, incluindo informação pessoal de clientes assim como nomes de usuário, senhas, informações de pagamento, informação de credito, documentos financeiros e arquivos pessoais. O custo de um ataque como esse pode ser enorme, não apenas resultando em perda de tempo e dinheiro investido para resolver o problema, mas também causa a perda de confiança dos clientes fazendo com que eles vão para os competidores.

Quando se trata de testar as vulnerabilidades para os seus sistemas, duas técnicas são usadas normalmente, scan de vulnerabilidade e teste de penetração. As duas são bem diferentes e cada uma tem seus prós e contras.

Benefício do scan de vulnerabilidade

O principal benefício de scan de vulnerabilidade é que ele é automático e está em execução constante e opera em custo menor do que o teste de penetração. Novos problemas de segurança são identificados assim que eles aparecem. O teste de penetração é um tipo de teste mais voltado para o manual e normalmente é realizado por consultantes, o que significa que ele é lento e caro.

Ele pode ocasionalmente encontrar mais do que um scanner de vulnerabilidade, pois envolve uma pessoa com um nível de conhecimento elevado, mas geralmente é restrito a necessidades especificas e uso periódico. Para o trabalho do dia-a-dia, os scans de vulnerabilidades são preferidos, mas não há nada de errado em usar ambos.

Normalmente as companhias que são novas ao teste de vulnerabilidade devem começar com os scanners de vulnerabilidade serem testados contra ataques de forma regular. Testes de penetração podem ser usados conforme necessidade, mas deve-se entender que o teste de penetração, apesar de mais compreensível na maioria das vezes, tira um snapshot dos seus sistemas em um único momento e não patrulha os sistemas todos os dias. Para isso, as companhias que pagam por testes de penetração dependem de scan de vulnerabilidades para o seu trabalho rotineiro.

Como o scan de vulnerabilidade funciona

Os scans de vulnerabilidade encontram vulnerabilidades e trabalham com um framework de quatro partes para gerenciá-los. Essas partes incluem a identificação das vulnerabilidades, avaliação do risco das vulnerabilidades, tratamento das vulnerabilidades e relatório dessas vulnerabilidades.

Identificando vulnerabilidades

Um scanner de vulnerabilidade identifica vulnerabilidades localizando dispositivos, softwares e portas abertas. Ele é conectado a um banco de dados de vulnerabilidade que se mantém em constante contato de atualização para que ele possa correlacionar a informação de vulnerabilidade o mais rápido possível.

O scan de vulnerabilidade pode ser mais ou menos agressivo, pelo desejo do usuário, com o conhecimento de quanto mais agressivo o scanner é, maior será o fardo no sistema podendo causar lentidão e afetar a performance do sistema. Scanners de vulnerabilidade podem parcialmente evitar isso sendo executados fora do expediente (apesar da possibilidade de que alguns dispositivos não estarem conectados ao sistema durante essas horas).

Uma alternativa é o scan de vulnerabilidade adaptativo, que detecta alterações na rede, como quando um novo dispositivo for conectado pela primeira vez. Quando isso acontece, o scanner se ativa automaticamente e procura nos novos sistemas por vulnerabilidades, em adição a espera das horas fora do horário de expediente.

Avaliação de risco

Quando um scanner de vulnerabilidade é ativado, ele pode produzir uma longa lista de vulnerabilidades identificadas, que pode sobrecarregar o departamento de TI. Logo, é bom que o scanner faça a triagem dessas identificações. Esse ranking pode determinar como a vulnerabilidade perigosa é e qual impacto ela teria caso fosse explorada, assim como o quão prático é para um hacker explorá-la e o quão fácil isso seria feito. Ele pode também determinar quais medidas de segurança existentes podem combater a vulnerabilidade, ele também pode reconhecer falso positivo.

Toda essa informação é dada para a Equipe de TI avaliar para que eles possam seguir com os próximos passos.

Tratamento de vulnerabilidades identificadas

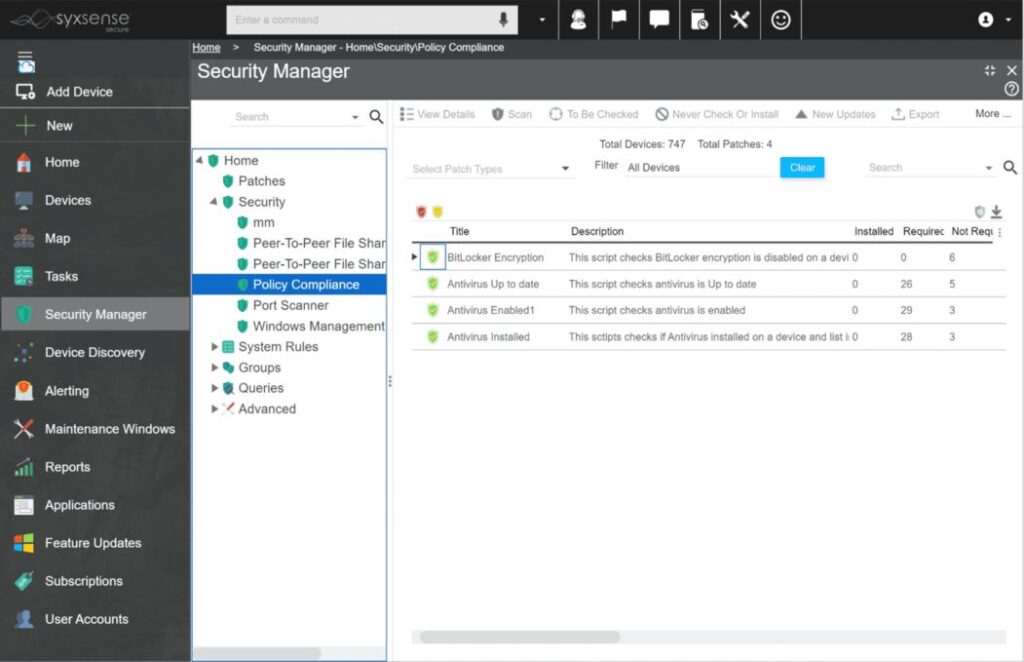

Um bom scanner de vulnerabilidade como o scanner do Syxsense, trata as vulnerabilidades identificadas como detectadas durante o scan. Nem sempre há uma solução fácil ou um patch disponível imediatamente. Nessas circunstancias o trabalho do scanner de vulnerabilidade é notificar o departamento de segurança da TI para endereçar as vulnerabilidades manualmente. O time pode examinar a vulnerabilidade, encontrar uma solução ou decidir que a vulnerabilidade traz pouco risco e não precisa de uma solução.

O Syxsense é o único scanner de vulnerabilidade no mercado que te mostra o que está errado e ainda implementa uma solução. Por conta disso, você pode reconhecer vulnerabilidades enquanto elas aparecem no patching automático.

Teste o Scanner de vulnerabilidade do Syxsense gratuitamente

O Scanner de vulnerabilidade do Syxsense te ajuda a prevenir ataques cibernéticos scaneando problemas de autorização, implementando segurança e o status do antivírus. Detalhes nas configurações erradas do SO e violações de conformidade que reduzem a sua superfície de ataque e aumentam a sua segurança.